Cybernetyczne armie w natarciu

Informatyczna agresja przeciwko zachodnim demokracjom to tylko wierzchołek lodowej góry cybernetycznych zagrożeń. Bardziej groźne od politycznej dezinformacji są szpiegostwo gospodarcze i ataki infrastrukturalne. Źródłem problemów stają się państwa, które sferę IT przekształciły w cybernetyczną broń ekonomicznej i militarnej konfrontacji.

Zgodnie z najnowszymi szacunkami Interpolu, straty spowodowane przez przestępczość cybernetyczną jak dotąd wyniosły globalnie ok. 1,5 biliona dolarów. Nie do wiary? Tylko w latach 2017–2018 z elektronicznych giełd zniknęły kryptowaluty warte 882 mln dol. Ważny jest także „postęp”: dwa lata wcześniej łupem złodziei padło „tylko” 168 mln dolarów. Problem w tym, że coraz częściej za hakerskimi atakami na banki, korporacje oraz międzynarodowy system transakcyjny SWIFT stoją państwowe armie cybernetyczne. Oczywiście nadal mnożą się grupy kryminalne, których jedynym celem pozostaje zysk.

Przykładami są hakerskie zespoły MoneyTaker, Silence czy Cobalt. Pierwsza składa się z dwóch byłych specjalistów branży IT-ochrony wielkich koncernów. Natomiast ostatnia to rozgałęziona sieć ze ścisłą strukturą i hierarchią, które przewidują w pełni profesjonalny podział zadań. Od centrum planowania i realizacji poszczególnych operacji, przez ludzi odpowiedzialnych za legalizację łupów, po „słupy” zbierające gotówkę z poszczególnych bankomatów. Niestety w drugiej kategorii wagowej przestępczości mieszczą się grupy mające protekcję państwową. Według danych eksperckich należą do nich oddziały formowane wprost przez cywilne służby specjalne lub funkcjonujące w armiach. Państwa nie gardzą także najemnikami, lecz bez względu na status wszyscy dysponują bogatym arsenałem instrumentów, i co za tym idzie, mogą sobie pozwolić na skomplikowane akcje oraz strategie. W każdym razie kradzież pieniędzy stoi dla nich na ostatnim miejscu celów. Przykładami są rosyjskie BlackEnegry i Dragonflay, chińskie MustangPanda oraz TEMP.Peryscope, ale także północnokoreańska Lazarus.

Rzecz jasna we wszystkich przypadkach lepiej mówić, że są to grupy „wiązane zazwyczaj” z jakimś państwem, bo wszystkie dbają o dokładne zacieranie śladów, co pozwala rządom odrzucać z oburzeniem podobne insynuacje. A jednak czy to nie dziwne, że światowy trend zorganizowanej przestępczości wyznacza obecnie cyfrowe szpiegostwo? „Jeśli nagle przestajecie dostrzegać aktywność jednego państwa na terytorium drugiego, nie oznacza to wcale polepszenia wzajemnych relacji. Po prostu działalność służb specjalnych przeniosła się do przestrzeni cyfrowej, a tam szpiegowskie siatki nie pozostawiają zazwyczaj śladów”. To opinia wygłoszona przez niemieckich policjantów na forum corocznej sesji Interpolu CyberCrimeCon. Takie wpadki, jak dekonspiracja oficerów GRU próbujących włamać się do sieci międzynarodowej instytucji w Holandii, są raczej wyjątkami potwierdzającymi nie tylko zasadę, ale i ogromną aktywność na tym polu. Przecież informatyczna potęga, jaką są USA, alarmuje o „istnieniu zagrożeń cybernetycznych praktycznie we wszystkich sferach krytycznych z punktu widzenia obronności i cywilnej infrastruktury państwa”.

Tezę zawiera raport Pentagonu monitorującego sytuację w latach 2012–2018. Narodowy Kontrwywiad USA (NCSC) wraz z Centrum Przeciwdziałania Zagrożeniom Cybernetycznym (CTIIC) są współautorami analizy wymieniającej rodzaje ataków oraz dziedziny amerykańskiej gospodarki, które padają ich ofiarami. Nie wnikając w detale, alarmistyczne przesłanie raportu brzmi następująco: ekonomiczne szpiegostwo cybernetyczne urosło do rangi strategicznego zagrożenia, a więc wyzwania bezpieczeństwa narodowego. Z podobnym oświadczeniem wystąpił Urząd Ochrony Konstytucji RFN. Według niemieckiego kontrwywiadu, co trzecia firma małego i średniego biznesu była ofiarą elektronicznego ataku dokonanego przez obce państwa lub prywatną konkurencję. Przy tym, jak udało się wykazać, za 44 procent wykrytych przypadków szpiegostwa gospodarczego wprost odpowiadają obce służby specjalne.

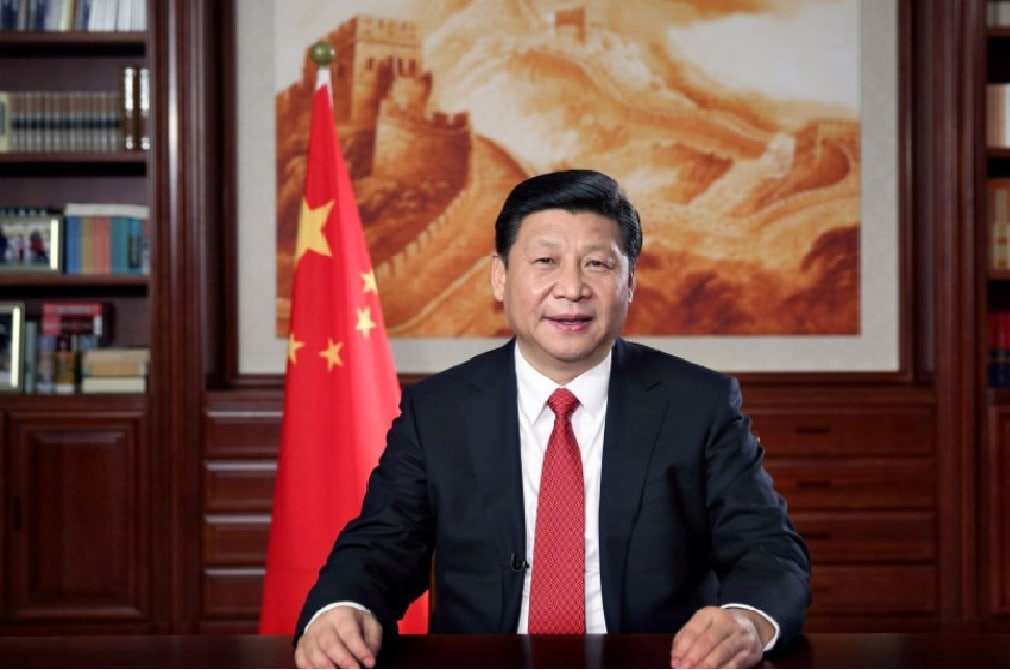

Z kolei brytyjska MI6 ostrzega przed natarciem chińskich gigantów IT. Jak poinformował „The Times”, obawy są związane z koncernem Huawei, który jest rozpatrywany jako ważny partner w budowie kolejnej generacji mobilnej łączności. Chiński potentat jest światowym dostawcą urządzeń dla superszybkiej sieci 5G stanowiącej o przyszłości połączeń telefonicznych i internetowych. Nie tylko w Europie, ale praktycznie na wszystkich kontynentach, co już wywołało negatywne reakcje władz USA, Australii i Nowej Zelandii. MI6 ostrzega, że Pekin postrzega ekspansję Huawei, jako element przyszłej dominacji technologicznej nad światem, która ma nastąpić około 2049 r. „Rzecz w tym, że sieć G5 powstaje na fundamencie chińskich technologii. Już dziś musimy rozstrzygnąć, w jakim zakresie taka sytuacja jest dla nas do przyjęcia”. W odróżnieniu od państw Pacyfiku, Londyn i Ottawa nie podjęły jeszcze ostatecznych decyzji.

Specjaliści od bezpieczeństwa nie kryją obaw, że aparatura Huawei to po prostu szpiegowska przystawka, która pozwoli przeniknąć we wszystkie bez wyjątku sfery życia. Z szybkiego przeglądu opinii wynika jednoznacznie, że cybernetyczne zagrożenie ma wiele wymiarów i nosi globalny charakter. Zdaniem Moskiewskiego Centrum Carnegie dotyczy szczególnie państw, którym „zatarła się granica pomiędzy elektronicznym wywiadem dla obrony narodowego bezpieczeństwa i szpiegostwem gospodarczym, traktowanym jako źródło pozyskiwania technologii oraz środków finansowych”. A stąd już tylko krok do cybernetycznego terroryzmu, czyli wykorzystania sfery IT w wojnie hybrydowej. A jak taka działalność wygląda z punktu widzenia poszczególnych stolic zainteresowanych łączeniem „pożytecznego z przyjemnym”?

Chińczycy są wśród nas

Szydło wyszło z worka w 2014 r., gdy ówczesny prokurator generalny USA Eric Holder poinformował publicznie, że takie giganty jak U.S. Steel czy Westinghouse (energetyka jądrowa) zostały zaatakowane przez hakerów związanych z chińskim rządem. Ponieważ informacja wywołała ostre dementi Pekinu, kanadyjska Policja Konna na prośbę FBI zatrzymała chińskiego biznesmena Su Bina, który od lat był właścicielem firmy w branży aerokosmicznej. Jak wykazało śledztwo, biznesowa działalność Chińczyka okazała się tylko przykrywką pozwalającą penetrować amerykański przemysł obronny. Bin pozyskiwał nazwiska i elektroniczne adresy inżynierów, na przykład Boeinga, które przekazywał do Pekinu. Hakerzy dokonywali następnie włamań i umieszczali szpiegowskie wirusy, które pozwalały wykradać technologie.

W ten sposób w chińskie ręce dostały się megabajty kompletnej dokumentacji wojskowego samolotu transportowego C–17, ale także perspektywicznych myśliwców F–22 i F–35. Dla zatarcia śladów pliki krążyły po świecie, aby ostatecznie trafiać do komputerów zlokalizowanych w Makao i Hongkongu, skąd były przejmowane przez informatyków chińskiego ministerstwa bezpieczeństwa. Jak w 2015 r. informował prokurator Holder, coroczne straty amerykańskich koncernów ponoszone z tytułu chińskiego szpiegostwa przemysłowego wynosiły od 255 do nawet 500 mld dolarów! To nie są dane z sufitu. „Chiny stały się szybko jedną z przodujących gospodarek świata. Tyle że błyskawiczny postęp dokonał się drogą globalnej kradzieży technologii i cudzej własności intelektualnej” alarmuje „Wired Magizne”. „Każde złodziejstwo pozwala chińskim koncernom zaoszczędzić niewymierną ilość czasu i pieniędzy potrzebnych na żmudne badania o niepewnym finale. Dlatego dziś Pekin włącza się w wyścig technologiczny od razu na setnym kilometrze”.

Jak oceniają amerykańscy eksperci, skoordynowane działania ministerstwa bezpieczeństwa i Narodowo-Wyzwoleńczej Armii Chin pomogły w kradzieży „ogromnej ilości detali i konstrukcji amerykańskiego uzbrojenia”. Od samolotów, przez czołgi, po roboty. Już kilka lat temu dyrektor Narodowej Agencji Bezpieczeństwa Keith Aleksander nazwał chińską strategię „największym przemieszczeniem bogactwa w historii”. Mimo ostrzeżeń wspólnoty wywiadowczej przez wiele lat Stany Zjednoczone były sparaliżowane z prostego powodu. Na szali leżały ogromne straty z powodu kradzieży technologii i jeszcze większe, jeśli obrażony Pekin, który odrzucał wszelkie oskarżenia, zablokuje dostępu do swojego rynku liczącego 1,3 mld potencjalnych konsumentów. Dekonspiracja i oskarżenie siatki hakerskiej doprowadziły do zawarcia swoistego paktu o nieagresji.

Jednak jak pokazuje aktywność chińskich hakerów w dobie Donalda Trumpa, było to tylko zawieszenie broni. Tylko w ostatnim roku elektroniczni szpiedzy Pekinu włamali się do wielu obiektów krytycznej infrastruktury USA. Jak poinformowała agencja Bloomberg, hakerzy śledzili 30 firm i koncernów, w tym Apple i Amazon oraz agendy rządowe i podwykonawców Pentagonu. Było to możliwe dzięki elektronicznej „pluskwie” mniejszej od ziarnka ryżu, fabrycznie zainstalowanej w każdym z milionów układów scalonych eksportowanych do USA i bodaj wszystkich państw. Chiny są globalnym producentem takich chipów. Dlatego oficer CIA nazwał operację wojną wydaną całemu światu. Co jeszcze? Chińscy hakerzy ukradli 617 gigabajtów z zasobów głównego podwykonawcy amerykańskiej marynarki wojennej. Pekin otrzymał dokumentację kilku strategicznych projektów, w tym nowej ponaddźwiękowej rakiety przeciwokrętowej, a także urządzeń elektronicznych atomowych okrętów podwodnych. Tymczasem przewaga w tej dziedzinie zbrojeń jest w opinii Pentagonu kartą atutową na wypadek wojny z Chinami.

Co więcej, znana firma Symantec wykryła wirus, dzięki któremu chińscy hakerzy przeniknęli do systemów sterowania amerykańskim satelitami. Obiektem ataku były firmy – operatorzy, działające na zlecenie departamentu obrony. Wirus Thrip spowodował nie tylko przejęcie informacji wysyłanych przez satelity, ale dał także możliwość zmiany ich orbit. Ostatnią wielką operacją było przejęcie danych osobowych ok. 21 mln pracowników amerykańskiego rządu federalnego i władz stanowych, uzupełnione o kradzież informacji na temat federalnych zamówień energetycznych, ekologicznych, transportowych i w dziedzinie ochrony zdrowia. Amerykańskie media spierają się już tylko o autorstwo kradzieży technologii. Na przykład firma cyfrowego bezpieczeństwa FireEye opublikowała raport na temat oddziału 61 398 chińskiej armii, który zajmuje się cyberszpiegostwem. Dysponuje kwaterą główną w Pekinie wyposażoną w światłowodową łączność na koszt państwa. Jednak wymienianie poszczególnych jednostek wojska lub bezpieczeństwa mija się z celem. Według danych amerykańskiego wywiadu łączna liczba cybernetycznych wojowników Pekinu znanych pod wspólnym kryptonimem „Armia Czerwona” sięga stu tysięcy.

Nie tylko Pekin

W tyle nie pozostaje oczywiście Moskwa, która podąża chińskim tropem. Latem tego roku departament stanu wydał oświadczenie demaskujące grupę rosyjskich hakerów. Celem ich ataku był system energetyczny USA i nie chodziło o banalne przerwanie dostaw prądu. Rosjanie ingerowali w komputerowe systemy zarządzania przemysłem i infrastrukturą, od zaopatrzenia w wodę, przez telekomunikację, po realną produkcję. Rzecz w tym, że 85 proc. krytycznych obiektów jest zarządzanych przez prywatne firmy, które mają ogromne problemy z bezpieczeństwem IT. Co prawda władze federalne odpowiedziały szczytem narodowego bezpieczeństwa cybernetycznego, ale eksperci obawiają się, że rosyjskie ataki będą się nasilały. Wynika to z asymetrycznej strategii Kremla w konfrontacji z USA oraz przekonania, że ze względu na rozbudowaną komputeryzację Zachód nie może się skutecznie bronić i jest bardzo wrażliwy na cybernetyczne uderzenia.

W ślady Rosji idą z kolei mniejsze państwa, określane w USA jako członkowie osi zła. Nietrudno się domyślić, że chodzi o Iran i Północną Koreę, których nie można w lekceważyć w żadnym wypadku. Nie posiadają wprawdzie takiego rozmachu działania oraz odpowiednich technologii, ale robią za to ogromne postępy. Ich miarą był irański atak na saudyjskiego sojusznika USA. Wirus Korpusu Strażników Islamskiej Rewolucji obezwładnił, a następnie zniszczył 30 tys. komputerów i terminali eksportera saudyjskiej ropy naftowej koncernu Aramco. Cybernetyczne wojska reżimu Kimów, liczące 20 tys. żołnierzy, atakują południowego sąsiada 1,5 mln razy dziennie, co sprawia, że nowy napad następuje równo co 17 sekund. Ich łupem padło 230 gigabajtów tajemnic wojskowych Seulu, a do spektakularnych operacji należało przejecie kontroli nad transmisją inauguracji olimpiady zimowej. Zresztą celem ataków są przede wszystkim banki i to na całym świecie, reżim cierpi na brak twardej waluty z powodu ostrych sankcji. „The Wall Street Journal” informował, że obiektami północnokoreańskiej penetracji były europejskie, w tym polskie banki. Można wierzyć na słowo, jeśli hakerom Kima udało się ukraść z tokijskiej giełdy pół miliarda dolarów, 80 mln zaś z tak ubogiego kraju, jakim jest Bangladesz.

Obecnie głównym kierunkiem napadu są kryptowaluty. Czy świat, a szczególnie zachód zdaje sobie sprawę ze skali zagrożenia? W coraz większym stopniu, o czym świadczy organizacja obrony cybernetycznej oraz rozwiązania prawne umożliwiające prowadzenie skutecznej wojny. O takiej od dawna mówi NATO, a od jakiegoś czasu także UE. Problem w tym, że jak mówią eksperci Interpolu, tylko koordynacja daje realną szansę pokonania przeciwników pozbawionych wszelkich hamulców agresji. A z tym jest gorzej, bo jak dotąd ofiary wybierają izolację, a nie budują wspólnego frontu. I na koniec Polska, której obrona cybernetyczna jest w opłakanym stanie, jeśli w ogóle istnieje. To przecież więcej niż pewne, że od dawna jesteśmy obiektem skrytych ataków, choćby z racji przynależności do NATO i UE oraz frontowego położenia. Może więc, zamiast wydawać miliardy na Obronę Cywilną, zainwestujmy w cybernetyczne wojska z prawdziwego zdarzenia. Jeśli wróg atakuje USA, Polska jest kompletnie bezbronna. A to niewyobrażalna lekkomyślność, która może nas kosztować procenty wzrostu gospodarczego.